Надійна інфраструктура для продуктів захисту від DDOS

Remote Triggered Firewall — це ініціатива DTEL-IX по створенню надійної інфраструктури для побудови провайдерами доступу до Інтернету стабільних та захищених від DDOS-атак мереж.

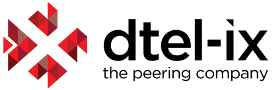

Як відбувається обмін трафіком у звичайних умовах

В випадку нормальної роботи не під атакою Учасник DTEL-IX отримує трафік від інших учасників і цей трафік зазвичай вміщається в порти відповідних учаників (згідно правил надання послуг учасники дбають про наявність вільної пропускної спроможности для пропуску трафіку).

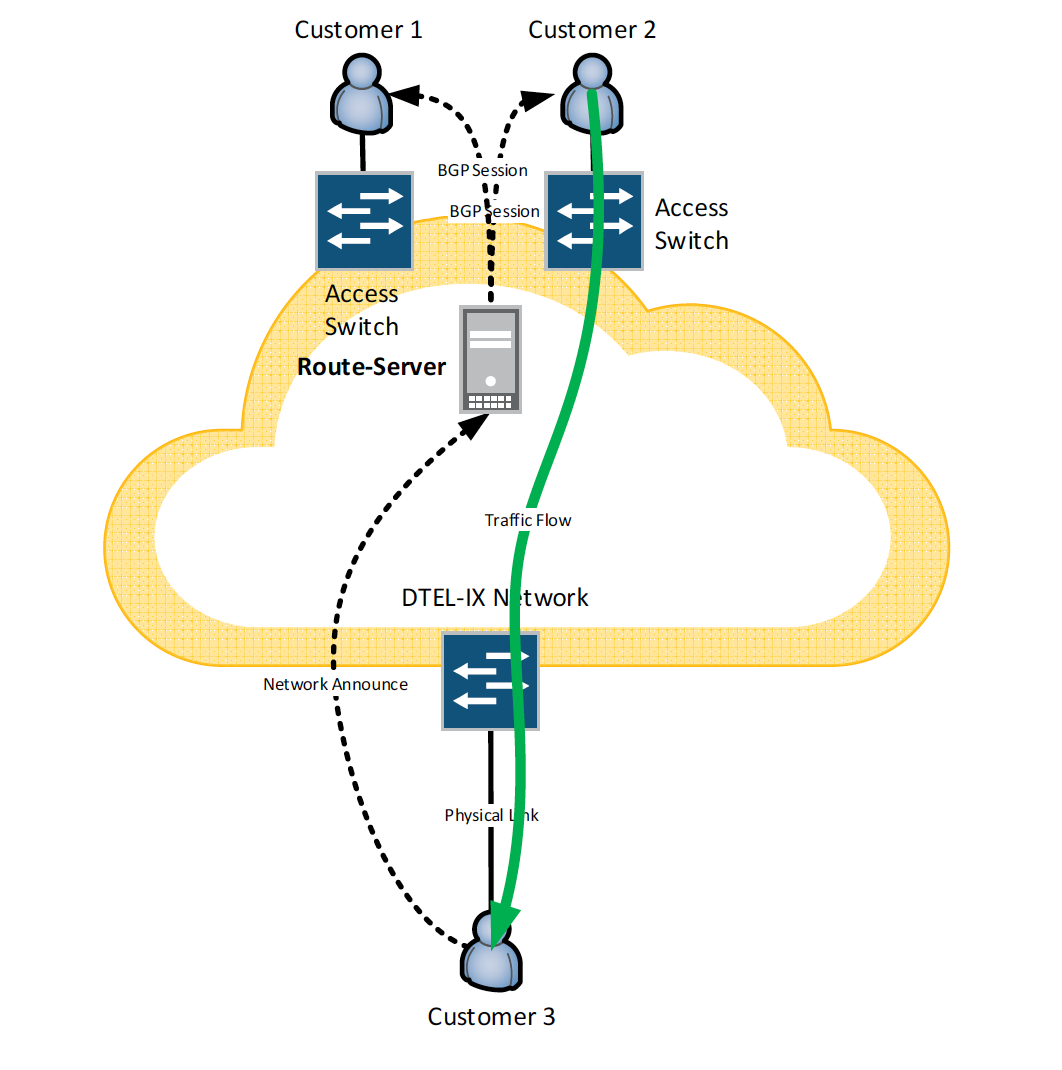

В разі початку атаки Учасник, на якого відбувається атака, може забажати відфільтрувати паразитний трафік для того, щоб паразитний трафік не переповнив ємність підключення Учасника до DTEL-IX.

Учасник потрапив під DDOS-атаку

Після того, як Учасник потрапив під DDOS-атаку він починає отримувати більше паразитного трафіку від інших учасників, і, якщо обсяги трафіку стають для Учасника помітними, флуд пакетами може переповнити з'єднання із точкою, призвівши до втрати пакетів та деградації сервісу.

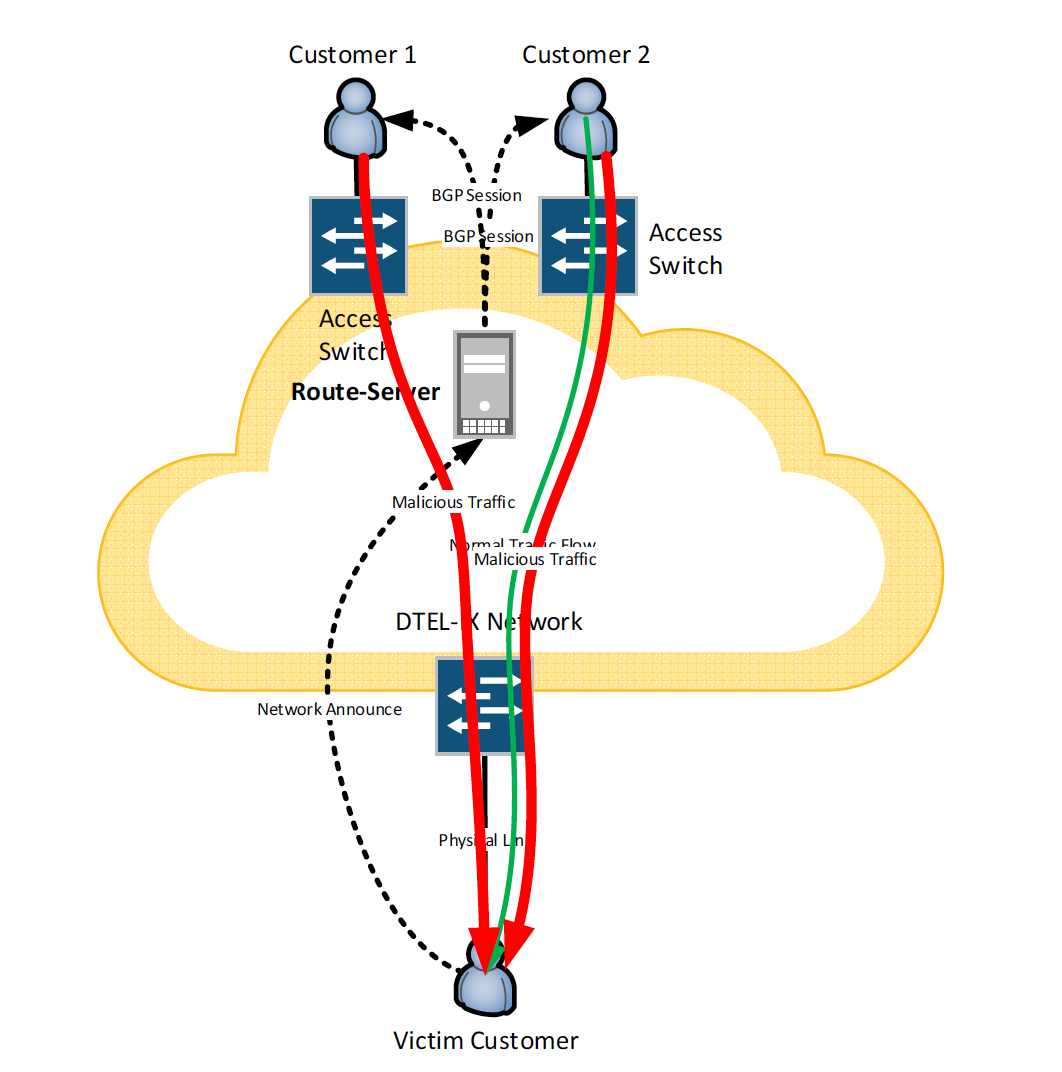

Анонси префіксів на Route Server з підтримкою flowspec

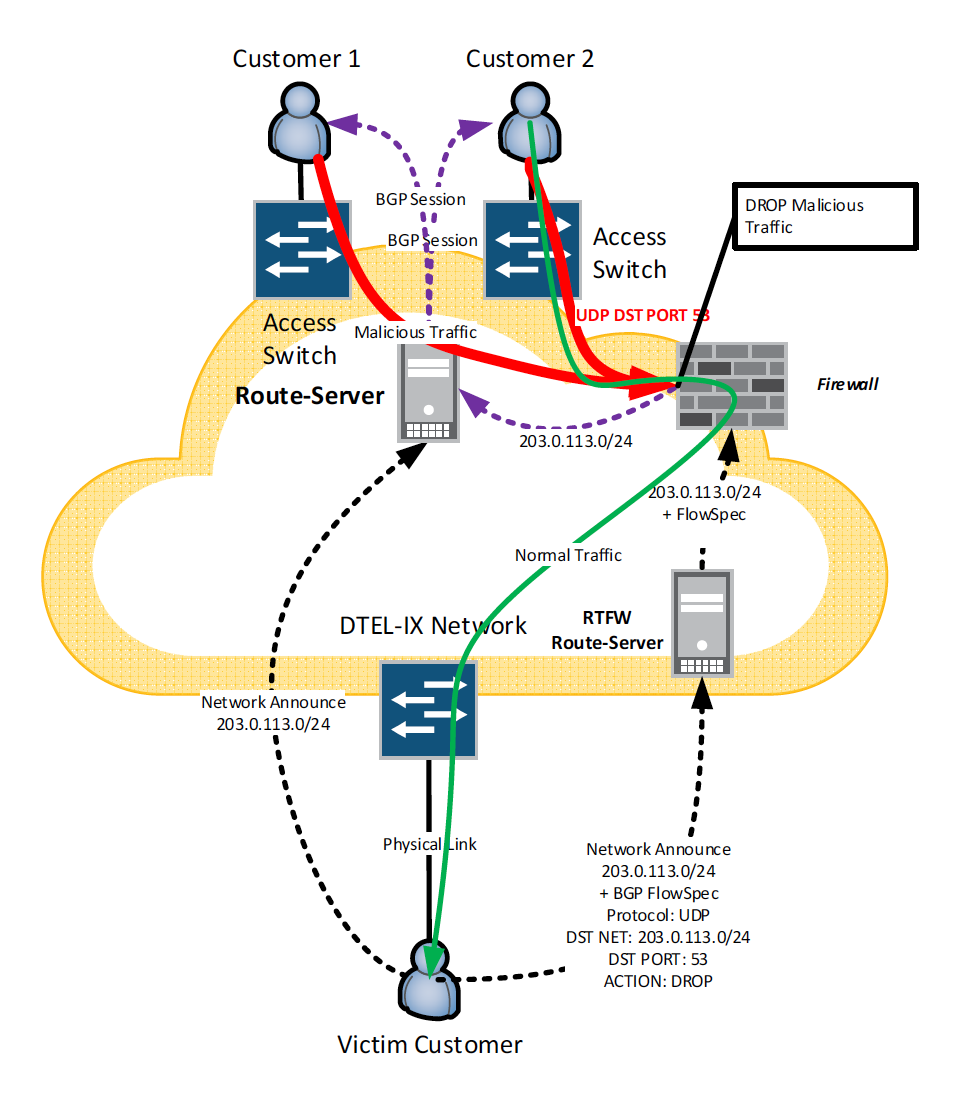

DTEL-IX Remote Triggered Firewall (RTFW) дозволяє учасникам переспрямовувати трафік з будь-якої мережі інших учасників DTEL-IX до спеціального файрволу із правилом, яке дозволяє позбутись цього трафіку на файрволі.

Як це працює? DTEL-IX запровадив спеціальний Route Server, що підтримує BGP FlowSpec, а також виділений потужний файрвол, що здатний приймати BGP FlowSpec маршрути від RTFW Route Server'ів

Задіяння спеціального файрвола на базі Juniper MX 10003

В свою чергу файрвол анонсує відповідні мережі до звичайних unicast IPv4/IPv6 Route Server'ів примушуючи Учасників надсилати свій трафік на Учасника під атакою через файрвол. Паразитний трафік залишається на файрволі і не проходить далі, чистий трафік доставяється до Учасника під DDOS-атакою:

Додатково будь-який Учасник, що підтримує BGP FlowSpec, може встановити окрему BGP-сесію із RTFW та отримувати BGP FlowSpec маршрути безпосередньо від RTFW. Це дозволяє позбавлятись від паразитного трафіку ще раніше, ніж він дійде до мережі DTEL-IX.

Такий підхід дозволить зменшити навантаження на з'єднання не тільки для мережі, що знаходиться під атакою, а і для мережі, яка підключена до DTEL-IX, з якої помічено паразитний трафік.